Qu’est-ce qu’un VPN ?

A voir aussi : Comment optimiser l'agrandissement de votre photo de profil sur Instagram : astuces et techniques

| Vous savez peut-être que la plupart des informations circulant sur Internet (et d’autres réseaux) ne sont pas très sécurisées.

Des systèmes de protection ont été mis en place. Le VPN est l’une des solutions les plus utilisées, jetons un coup d’oeil à son fonctionnement. |

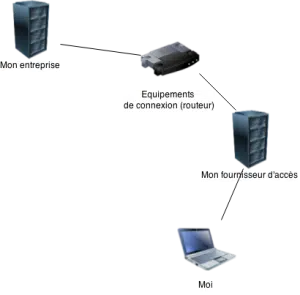

Pourquoi sécuriser les données ? Pour mieux comprendre pourquoi les données doivent être sécurisées, prenons un exemple avec Internet :

|

|

|

|

|

|

Pour votre culture : il est très facile d’enregistrer toutes les informations qui transitent sur un réseau si vous y êtes connecté. (en wifi par exemple). C’est pourquoi il est nécessaire de prêter très attention aux données échangées sur les réseaux publics tels que les aéroports, les hôtels,… Et il est également possible d’écouter un réseau sans y être connecté. En effet, en circulant à travers les câbles, l’information émet des vagues qui peuvent être capturées.

Qu’est-ce que le VPN ? Le VPN est un tunnel sécurisé à l’intérieur d’un réseau (tel qu’Internet).

Plan de l'article

Le tunnel

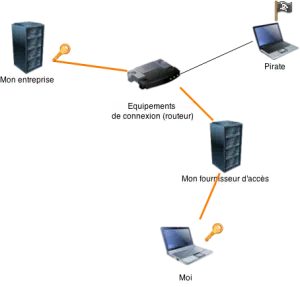

Pour représenter ce qu’un tunnel informatique est considéré d’un réseau comme de gros pipelines qui vont dans toutes les directions. (à tous les ordinateurs). L’eau circule à travers ces pipelines. Imaginons que je glisse un tuyau en caoutchouc à l’intérieur de ces tuyaux pour passer d’un ordinateur à l’autre. Vous comprenez que l’eau qui passe à l’intérieur de ce tuyau Caoutchouc :

- ne se mélange pas avec le reste de l’eau des tuyaux

- n’ est pas accessible aux autres ordinateurs qui ne sont pas branchés dans ce tuyau.

Voici comment nous pourrions représenter ceci : l’eau du réseau (en bleu) ne peut pas entrer dans le tuyau rouge (VPN) et ne peut donc pas se mélanger avec l’eau du tunnel (bleu ciel).

Voila, tu viens de comprendre le principe d’un tunnel informatique.

Comment fonctionne le VPN ?

Comment créer ce tunnel VPN ?

Tout d’abord, pour créer ce tunnel, il va falloir un logiciel. C’est ce logiciel qui va gérer le chiffrement et le déchiffrement des données. (Je vous conseille de lire : Comment fonctionne le cryptage ?) Dans ce logiciel, il y aura 2 parties : logiciel client et logiciel serveur. Ce logiciel serveur peut être trouvé de différentes manières : (le logiciel client est toujours en ligne avec le logiciel serveur)

- Il peut être intégré dans le pare-feu de l’entreprise. C’est une solution très courante dans l’entreprise.

- Vous pouvez également installer un serveur VPN dédié. (il existe des solutions payantes ou gratuites. L’un des logiciels VPN gratuits les plus célèbres est sans aucun doute OpenVPN).

- Vous pouvez trouver des connexions spéciales sur vos ordinateurs qui transformeront vos ordinateurs en serveurs VPN. (ce n’est pas nouveau car il était déjà intégré à Windows XP).

- Vous pouvez également installer des boîtes ou des routeurs VPN. (ces boîtiers seront dédiés ou auront plusieurs rôles).

- Et enfin, pour surfer sur Internet (c’est-à-dire se connecter crypté à Internet), vous pouvez (doit) utiliser des serveurs VPN tels que ExpressVPN.

Comment se connecter au VPN ?

Le client se connectera ensuite au VPN de plusieurs façons :

- Avec le logiciel installé sur l’ordinateur client,

- Par un navigateur en navigation sécurisée (https) ou à l’aide d’un plugin intégré dans le navigateur. (le plugin est un outil qui s’exécute dans le navigateur)

- Par une autre boîte (un peu comme le boîtier VPN du serveur).

En général, le logiciel client demandera à l’utilisateur un identifiant et un mot de passe pour confirmer son identité.

Mais il peut y avoir d’autres modes d’authentification possibles tels que jetons*, cartes à puce, jeton de mot de passe unique. Et nous pouvons parfois demander le jeton 2 : login , puis nous parlons de double authentification.

* un jeton : traduit par « jeton », veillera à ce que le client soit celui qu’il prétend être, et qu’il n’est pas un pirate. Parce que ce jeton est unique, et celui qui le possède est reconnu par le serveur.

* Les jetons de mot de passe simples, physiques (boîtiers) ou mobiles (logiciels installés sur un smartphone ou un ordinateur), sont des outils qui donnent du code qui change régulièrement. Sans la correspondance entre ce code et le serveur : il n’est pas possible de se connecter.

Voici 3 exemples de jeton de Fortinet (Firewall builder avec VPN intégré)

|

|

|

| Ce jeton au format d’une clé USB contient un certificat unique qui permet la connexion au serveur VPN. | Ce jeton de mot de passe unique affiche un mot de passe valide pendant 1 minute. | Comme le jeton de mot de passe unique, voici l’application FortiToken qui affiche un mot de passe valide pendant 1 minute. |

L’ avantage des jetons est que l’on peut certifier la connexion. (contrairement à un pirate qui a volé le login et le mot de passe d’un utilisateur).

Dans tous les types de connexions répertoriés ci-dessous, le Les boîtiers VPN permettent de monter des tunnels VPN entre différents réseaux (pas directement entre les ordinateurs). Ceci est pratique pour une entreprise avec 2 emplacements éloignés. Le tunnel VPN assure la liaison sécurisée entre les 2 réseaux et les données passent entre les 2 sites via un tunnel sécurisé.

Comment fonctionne le VPN ?

Je ne vais pas trop entrer dans les détails, mais sachez que pour que la connexion s’établisse, il y a des échanges de clés entre le serveur et le client.

Le serveur et le client échangent des clés publiques puis privées. La clé privée sera utilisée pour déchiffrer les données.

Une fois, les clés échangées, le tunnel est monté et tout ce qui y va sera crypté, et personne d’autre ne pourra déchiffrer les données. (parce qu’un pirate pourrait peut-être les lire, mais sans les déchiffrer).

Que signifie VPN ?

VPN signifie réseau privé virtuel ou réseau privé virtuel.

Maintenant, vous savez tout ou presque :

Le mot Virtual vient du fait que ce réseau n’existe pas physiquement : il est virtuel parce que seul le réseau auquel il passe existe réellement et le VPN n’en dépend que.

Et enfin quels protocoles pour le VPN ?

Parlons un peu de technique. Les protocoles utilisés pour monter un réseau VPN peuvent être : IPsec, SSL, Pptp,… et il y en a d’autres. Certains sont plus sécurisés que d’autres, ne fonctionnent pas avec la même couche réseau que d’autres ! Mais c’est une autre histoire, il est tard et je pense que nous devons nous arrêter ici, pour que cela reste compréhensible pour tous !

J’ ai vraiment essayé de faire aussi simple que possible (tout en gardant l’essentiel), j’espère avoir réussi à le faire. Si des passages n’étaient pas clairs, n’hésitez pas à me le dire.

En savoir plus sur VPN

Vous trouverez de nombreux sites Web qui vous parlent de VPN et qui cherchent à vous vendre une connexion VPN. Nous parlons toujours d’un tunnel pour sécuriser les données, mais le VPN proposé est principalement utilisé pour se cacher lors de la navigation sur Internet. Il s’agit d’une connexion VPN qui vous permet de chiffrer les données lorsque vous vous connectez à Internet et qui est principalement utilisée pour permettre aux utilisateurs d’être « invisibles ». Par exemple, vous pouvez envoyer un e-mail via ce système, et dans ce cas, personne d’autre que le destinataire ne pourra lire cet e-mail.

Ces serveurs VPN fonctionnent un peu comme les serveurs proxy, tous étant chiffrés et ils permettent de se débarrasser de l’emplacement de connexion en se connectant à différents sites au lieu de l’utilisateur.

Il est important d’avoir une confiance absolue dans le serveur VPN que vous utilisez car n’oubliez pas que toutes vos connexions passent par votre domicile ! Imaginez vous connecter à une banque via votre connexion VPN. Vos identifiants de connexion passent par ce serveur (qu’il pourra déchiffrer puisque c’est lui qui crypte les données). Si ce serveur est géré par des personnes mal intentionnées, vous pouvez y laisser quelques plumes.

Attention, tous les sites ne sont pas égaux ! Je vous conseille d’utiliser un VPN sérieux comme par exemple : ExpressVPN

Le principe est le suivant :

- Vous installez le logiciel, puis vous vous connectez à un serveur VPN (via Internet)

- Vous êtes connecté au serveur VPN et c’est lui qui interrogera les pages demandées.

- Le serveur VPN vous renvoie le résultat chiffré.

Vous ne laissez donc aucune trace car ce n’est pas votre adresse IP qui est utilisée. Nous ne pouvons pas lire les informations que vous échangez car elles sont cryptées dans un tunnel.

Ces sites sont pratiques car ils permettent de contourner les lois du pays où vous êtes connecté (un peu comme les mandataires, voir ce qu’est un proxy ?). En effet, imaginons que vous êtes en Ikamiskistan (un pays totalement imaginaire, mais une dictature qui ne tolère aucune opposition) et que vous voulez surfer sur des sites dissidents interdits dans ce pays. Connectez-vous simplement à un serveur VPN (à condition qu’il soit bien sûr accessible) situé en dehors de ce pays pour pouvoir surfer à discrétion.

Important de savoir à propos de VPN

Comme je vous l’ai dit ci-dessus : tous les VPN ne sont pas égaux ! Éloignez-vous des VPN gratuits.

Si vous voulez surfer discrètement et que vous voulez essayer un VPN :

- créer un compte sur ExpressVPN

- se connecter via ce VPN

- et regardez la différence !

Et enfin, je vous conseille de lire (ou relire) : Comment fonctionne le cryptage ?

Comme d’habitude, tous les commentaires sont les bienvenus.

N’ hésitez pas à vous abonner à la newsletter pour être informé de la sortie de nouveaux articles. (vous trouverez la zone d’inscription dans la newsletter à droite de l’écran).